Recentemente nos perguntaram se nosso Sistema portátil XPressEntry foi certificado FIPS 140-2. Este artigo explica por que o FIPS 140-2 não é diretamente relevante para os computadores de mão XPressEntry, quando vinculados aos sistemas de controle de acesso físico (PACS). Se você estiver interessado na especificação real, aqui está um link para o Padrão FIPS 140-2.

O título do documento FIPS 140-2, Requisitos de segurança para módulos criptográficos, fornece a principal razão pela qual não se aplica. Esta é uma certificação para módulos criptográficos, usado para computação criptográfica e autenticação segura. Isso tem um significado muito específico quando você faz interface com um chip através de uma interface de contato (ISO 7816) ou sem contato (ISO14443 A / B). Só é aplicável quando você usa chaves seguras armazenadas em um SAM (Security Access Module) para acessar dados seguros em um chip ou comunicar-se com esse chip. Não é assim que o PACS funciona na prática.

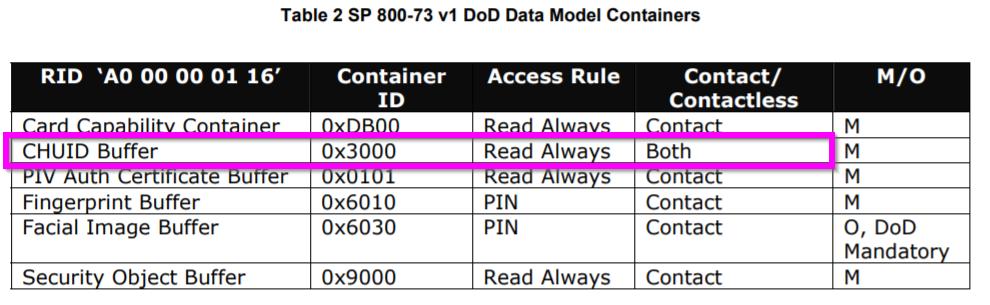

Este documento do DOD, Guia de Implementação do Departamento de Defesa para o PIV II de transição SP 800-73 v1, descreve uma das funcionalidades básicas do cartão CAC era "permitir o acesso físico aos edifícios". Para habilitar isso, os dados de identificação ou CHUID foram disponibilizados para leitura aberta (não criptografada). Isso é mostrado na imagem abaixo.

A grande maioria das instalações de controle de acesso físico do DOD abre suas portas e portões usando esses dados abertos. A esperança era que as chaves de autenticação de cartão PKI (CAK) pudessem ser criptograficamente verificadas no leitor, mas isso se mostrou impraticável. O que foi implementado amplamente está descrito na pág. 41 do padrão FIPS 140.2 citado anteriormente:

O pré-registro de cartões PIV pode ajudar a acelerar muitas das etapas do mecanismo de autenticação PKI-CAK. Se o certificado de autenticação de cartão do cartão foi obtido durante o processo de pré-registro, ele não precisa ser lido do cartão no momento da autenticação ... as informações de status para o certificado de autenticação de cartão podem ser obtidas de um proxy de status de cache em vez de realizar a validação do certificado no momento da autenticação.

Usando este proxy em cache, os crachás PIV / CAC são validados na inscrição usando suas chaves de autenticação. O proxy é atualizado regularmente e os certificados revogados são refletidos no PACS. Produtos como o módulo de autenticação pivCLASS (PAM) da HID são usados para essa finalidade. Produtos como este devem ser FIPS 140-2, pois contêm módulos criptográficos.

No apêndice C do documento NIST de 2018, Diretrizes para o uso de credenciais do PIV no acesso a instalações, O NIST fala sobre algumas alternativas para a “descontinuação do mecanismo de autenticação CHUID”. No entanto, essas recomendações não são obrigatórias, nem chegaram ao mercado.

Agora, de volta ao XPressEntry.

Algumas credenciais suportadas, como Mifare, DESFire, SEOS, exigem chaves criptográficas para acessar dados seguros. Outras placas HF (13.56 MHz) possuem quantidades variáveis de segurança, de nenhuma (acesso à CSN) a dados altamente criptografados. No entanto, todos estes são proprietário padrões e não sujeito a FIPS 140-2. Os cartões de proximidade (LF / 125KHz) transmitem seus dados sem qualquer segurança. Os cartões PIV / CAC governamentais fornecem dados de controle de acesso não criptografados, exigindo apenas a leitura do contêiner do aplicativo específico na memória do crachá.

XPressEntry usa esses dados de crachá abertos (PIV / CAC / Prox / Outro) apenas como um indicador para procurar usuários para fins de autenticação. Em nossos dispositivos portáteis, armazenamos dados de crachás em nosso banco de dados criptografado. XPressEntry transmite dados por canais criptografados SSL. Levamos a segurança do nosso sistema a sério - o suficiente para que tivéssemos nosso penetração do sistema testada. O FIPS 140-2 não é especificamente aplicável, pois nossos dispositivos portáteis não são um “módulo criptográfico” nem temos qualquer autenticação criptográfica dos dados PIV / CAC PKI.