سئلنا مؤخرا عما إذا كان لدينا XPressEntry نظام محمول باليد تم اعتماد FIPS 140-2. تشرح هذه المقالة سبب عدم ارتباط FIPS 140-2 مباشرة بأجهزة XPressEntry المحمولة ، عندما تكون مرتبطة بأنظمة التحكم في الوصول المادي (PACS). إذا كنت مهتمًا بالمواصفات الفعلية ، فإليك رابطًا إلى معيار FIPS 140-2.

عنوان وثيقة FIPS 140-2 ، متطلبات الأمن لوحدات التشفير، يعطي السبب الأساسي لعدم تطبيقه. هذه شهادة وحدات التشفير، تستخدم لحساب التشفير والمصادقة الآمنة. هذا له معنى محدد للغاية عندما تقوم بالتواصل مع شريحة عبر جهة اتصال (ISO 7816) أو واجهة بدون اتصال (ISO14443 A / B). لا يسري إلا عند استخدام المفاتيح الآمنة المخزنة في SAM (وحدة الوصول الأمني) للوصول إلى البيانات الآمنة على الشريحة أو الاتصال بتلك الشريحة. هذه ليست الطريقة التي تعمل بها PACS في الممارسة.

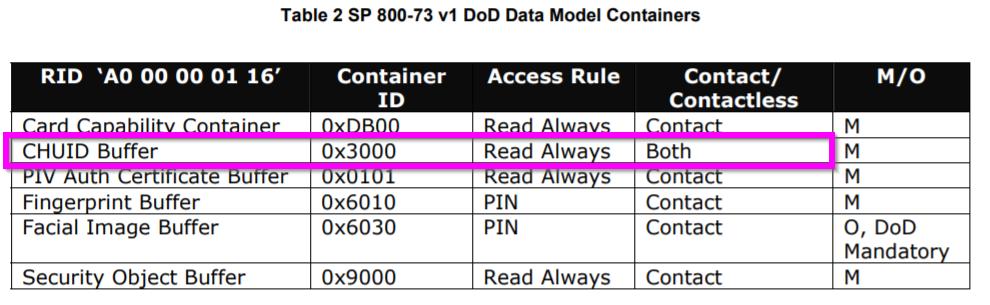

مستند DOD هذا ، دليل تنفيذ DoD لـ PIV II SP 800-73 v1 الانتقالية، يصف إحدى الوظائف الأساسية لبطاقة CAC وهي "تمكين الوصول المادي إلى المباني". لتمكين ذلك ، تم توفير بيانات التعريف أو CHUID للقراءة المفتوحة (غير المشفرة). هذا موضح في الصورة أدناه.

تفتح الغالبية العظمى من منشآت التحكم في الوصول الفعلية DOD أبوابها وبواباتها باستخدام هذه البيانات المفتوحة. كان الأمل هو أن يتم التحقق من تشفير مفاتيح مصادقة بطاقة PKI (CAK) عند القارئ ، ولكن هذا كان غير عملي. ما تم تنفيذه على نطاق واسع موصوف في الصفحة. 41 من معيار FIPS 140.2 المذكور سابقًا:

يمكن أن يساعد التسجيل المسبق لبطاقات التعريف الشخصي في تسريع العديد من الخطوات في آلية مصادقة PKI-CAK. إذا تم الحصول على شهادة مصادقة البطاقة أثناء عملية التسجيل المسبق ، فلن تحتاج إلى قراءتها من البطاقة في وقت المصادقة ... يمكن الحصول على معلومات الحالة لشهادة مصادقة البطاقة من وكيل حالة التخزين المؤقت بدلاً من إجراء التحقق من صحة الشهادة في وقت المصادقة.

باستخدام هذا الوكيل المخزن مؤقتًا ، يتم التحقق من صحة شارات PIV / CAC عند التسجيل باستخدام مفاتيح المصادقة الخاصة بها. يتم تحديث الوكيل على أساس منتظم وتظهر الشهادات الملغاة في PACS. يتم استخدام منتجات مثل وحدة مصادقة pivCLASS (PAM) الخاصة بـ HID لهذا الغرض. يجب أن تكون مثل هذه المنتجات من النوع FIPS 140-2 لأنها تحتوي على وحدات تشفير.

في الملحق C من وثيقة NIST 2018 ، المبادئ التوجيهية لاستخدام أوراق اعتماد PIV في الوصول إلى المرافق، يتحدث NIST عن بعض البدائل "لإيقاف آلية مصادقة CHUID". ومع ذلك ، فإن هذه التوصيات ليست إلزامية ، ولم تصل إلى السوق.

الآن عد إلى XPressEntry.

تتطلب بعض بيانات الاعتماد التي ندعمها ، مثل Mifare و DESFire و SEOS مفاتيح تشفير للوصول إلى البيانات الآمنة. تحتوي بطاقات HF الأخرى (13.56 ميجاهرتز) على كميات متفاوتة من الأمان ، من لا شيء (وصول CSN) إلى البيانات المشفرة للغاية. ومع ذلك ، كل هذه الملكية المعايير ولا تخضع لمعايير FIPS 140-2. تنقل بطاقات القرب (LF / 125KHz) بياناتها دون أي أمان على الإطلاق. توفر بطاقات PIV / CAC الحكومية بالمثل بيانات التحكم في الوصول غير المشفرة ، ولا تتطلب سوى قراءة حاوية التطبيق المحددة في ذاكرة الشارة.

يستخدم XPressEntry بيانات الشارة المفتوحة هذه (PIV / CAC / Prox / Other) فقط كمؤشر للبحث عن المستخدمين لأغراض المصادقة. على أجهزتنا المحمولة ، نقوم بتخزين بيانات الشارات في قاعدة بياناتنا المشفرة. ينقل XPressEntry البيانات عبر قنوات SSL المشفرة. نحن نتعامل مع أمن نظامنا على محمل الجد - بما يكفي حتى يكون لدينا اختبار اختراق النظام. لا ينطبق FIPS 140-2 على وجه التحديد لأن أجهزتنا المحمولة ليست "وحدة تشفير" ولا نملك أي مصادقة تشفير لبيانات PIV / CAC PKI.