最近有人问我们 XPressEntry手持系统 已通过FIPS 140-2认证。 本文解释了当与物理访问控制系统(PACS)绑定时,为什么FIPS 140-2与XPressEntry手持设备不直接相关。 如果您对实际规格感兴趣,请访问以下链接 FIPS 140-2标准.

FIPS 140-2文档的标题, 加密模块的安全要求,给出了不适用的核心原因。 这是针对 加密模块,用于密码计算和安全身份验证。 当您通过接触(ISO 7816)或非接触(ISO14443 A / B)接口与芯片接口时,这具有非常特定的含义。 仅当您使用存储在SAM(安全访问模块)中的安全密钥访问芯片上的安全数据或与该芯片的通信时,此方法才适用。 这实际上不是PACS的工作方式。

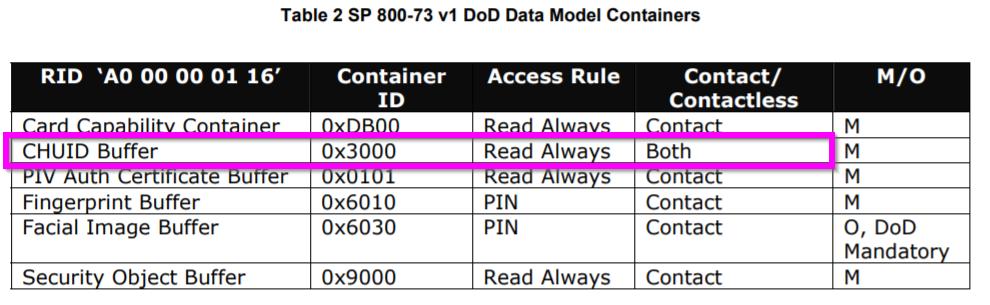

这个DOD文件, 国防部过渡PIV II SP 800-73 v1实施指南,描述了CAC卡的基本功能之一是“启用对建筑物的物理访问”。 为此,使标识数据或CHUID可用于开放(未加密)读取。 如下图所示。

绝大多数DOD物理访问控制设备都使用此打开的数据打开其门。 希望可以在阅读器上对PKI卡身份验证密钥(CAK)进行加密检查,但这被证明是不切实际的。 在pg上描述了广泛实现的内容。 先前引用的FIPS 41标准中的140.2个:

PIV卡的预注册可以帮助加快PKI-CAK身份验证机制中的许多步骤。 如果卡的卡身份验证证书是在预注册过程中获得的,则在身份验证时无需从卡中读取卡…卡身份验证证书的状态信息可以从缓存状态代理获取,而无需执行证书验证认证时。

使用此缓存的代理,PIV / CAC徽章将在注册时使用其身份验证密钥进行验证。 代理会定期更新,并且吊销的证书会反映到PACS。 为此,使用了HID的pivCLASS身份验证模块(PAM)之类的产品。 此类产品必须包含FIPS 140-2,因为它们包含加密模块。

在2018年NIST文件的附录C中, 在设施访问中使用PIV凭证的准则NIST谈到了“ CHUID认证机制的弃用”的一些替代方案。 但是,这些建议不是强制性的,也没有投放市场。

现在回到XPressEntry。

我们支持的某些凭据(例如Mifare,DESFire,SEOS)需要加密密钥才能访问安全数据。 其他HF(13.56 MHz)卡具有不同程度的安全性,从无(CSN访问)到高度加密的数据。 但是,所有这些都是 所有权 标准,并且不受FIPS 140-2的约束。 邻近(LF / 125KHz)卡传输数据时完全没有任何安全性。 政府PIV / CAC卡类似地提供未加密的访问控制数据,只需要读取徽章存储器中的特定应用程序容器即可。

XPressEntry仅将此开放式标志数据(PIV / CAC / Prox / Other)用作指针,以查找用户以进行身份验证。 在手持设备上,我们将徽章数据存储在加密的数据库中。 XPressEntry通过SSL加密通道传输数据。 我们非常重视系统的安全性-足以使我们拥有 系统渗透测试。 FIPS 140-2特别不适用于我们的掌上电脑,而不是“加密模块”,我们也没有对PIV / CAC PKI数据进行任何加密身份验证。