Gần đây chúng tôi đã được hỏi liệu của chúng tôi Hệ thống cầm tay XPressEntry đã được chứng nhận Trin 140-2. Bài viết này giải thích lý do tại sao Trin 140-2 không liên quan trực tiếp đến thiết bị cầm tay XPressEntry, khi được gắn với các hệ thống kiểm soát truy cập vật lý (PACS). Nếu bạn quan tâm đến đặc điểm kỹ thuật thực tế, đây là một liên kết đến Tiêu chuẩn Trin 140-2.

Tiêu đề của tài liệu Trin 140-2, Yêu cầu bảo mật cho các mô-đun mật mã, đưa ra lý do cốt lõi tại sao nó không áp dụng. Đây là một chứng nhận cho mô-đun tiền điện tử, được sử dụng để tính toán mật mã và xác thực an toàn. Điều này có ý nghĩa rất cụ thể khi bạn giao tiếp với chip qua giao diện tiếp xúc (ISO 7816) hoặc không tiếp xúc (ISO14443 A / B). Nó chỉ được áp dụng khi bạn sử dụng các khóa bảo mật được lưu trữ trong SAM (Module truy cập bảo mật) để truy cập dữ liệu bảo mật trên chip hoặc liên lạc với chip đó. Đây không phải là cách PACS hoạt động trong thực tế.

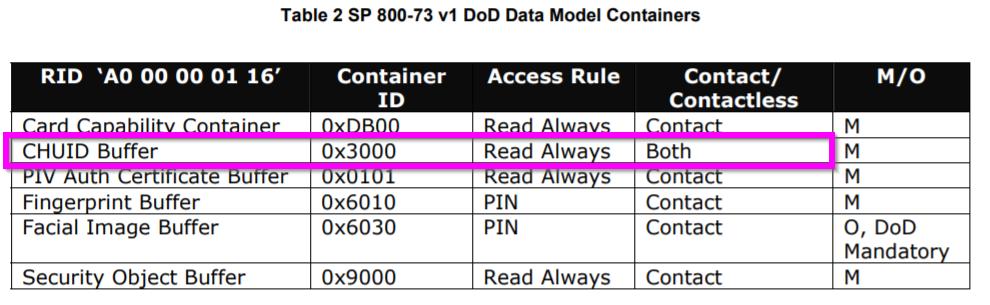

Tài liệu DOD này, Hướng dẫn triển khai DoD cho PIV II SP 800-73 v1 chuyển tiếp, mô tả một trong những chức năng cơ bản của thẻ CAC là “cho phép truy cập vật lý vào các tòa nhà.” Để thực hiện điều này, dữ liệu nhận dạng hoặc CHUID đã được cung cấp để đọc mở (không được mã hóa). Điều này được hiển thị trong hình ảnh dưới đây.

Phần lớn các cài đặt kiểm soát truy cập vật lý của DOD mở cửa và cổng của họ bằng cách sử dụng dữ liệu mở này. Hy vọng là Khóa xác thực thẻ PKI (CAK) có thể được kiểm tra bằng mật mã tại đầu đọc, nhưng điều này tỏ ra không thực tế. Những gì đã được thực hiện rộng rãi được mô tả trên pg. 41 trong số các tiêu chuẩn Trin 140.2 được trích dẫn trước đây:

Đăng ký trước Thẻ PIV có thể giúp tăng tốc nhiều bước trong cơ chế xác thực PKI-CAK. Nếu chứng chỉ Xác thực Thẻ của thẻ được lấy trong quá trình đăng ký trước thì nó không cần phải được đọc từ thẻ tại thời điểm xác thực… thông tin trạng thái cho chứng chỉ Xác thực Thẻ có thể được lấy từ proxy trạng thái bộ nhớ đệm thay vì thực hiện xác thực chứng chỉ tại thời điểm xác thực.

Sử dụng proxy được lưu trong bộ nhớ cache này, huy hiệu PIV / CAC được xác thực khi đăng ký bằng khóa xác thực của nó. Proxy được cập nhật thường xuyên và các chứng chỉ đã thu hồi được phản ánh tới PACS. Các sản phẩm như Mô-đun xác thực pivCLASS (PAM) của HID được sử dụng cho mục đích này. Các sản phẩm như thế này bắt buộc phải là FIPS 140-2 vì chúng chứa các mô-đun tiền điện tử.

Trong Phụ lục C của tài liệu NIST 2018, Hướng dẫn sử dụng thông tin xác thực PIV khi truy cập cơ sở, NIST nói về một số lựa chọn thay thế cho việc “ngừng sử dụng cơ chế xác thực CHUID.” Tuy nhiên, những khuyến nghị này không phải là bắt buộc, cũng như không được đưa ra thị trường.

Bây giờ trở lại XPressEntry.

Một số thông tin mà chúng tôi hỗ trợ, chẳng hạn như Mifare, DESFire, SEOS, yêu cầu khóa mật mã để truy cập dữ liệu an toàn. Các thẻ HF (13.56 MHz) khác có mức độ bảo mật khác nhau, từ không có (truy cập CSN) đến dữ liệu được mã hóa cao. Tuy nhiên, tất cả những thứ này là độc quyền tiêu chuẩn và không tuân theo FIPS 140-2. Thẻ Proximity (LF / 125KHz) truyền dữ liệu của chúng mà không có bất kỳ bảo mật nào. Tương tự, thẻ PIV / CAC của chính phủ cung cấp dữ liệu kiểm soát truy cập không được mã hóa, chỉ yêu cầu đọc vùng chứa ứng dụng cụ thể trong bộ nhớ huy hiệu.

XPressEntry chỉ sử dụng dữ liệu huy hiệu mở này (PIV / CAC / Prox / Other) như một con trỏ để tra cứu người dùng cho mục đích xác thực. Trên thiết bị cầm tay của mình, chúng tôi lưu trữ dữ liệu huy hiệu trong cơ sở dữ liệu được mã hóa của mình. XPressEntry truyền dữ liệu qua các kênh được mã hóa SSL. Chúng tôi coi trọng vấn đề bảo mật hệ thống của mình - đủ để chúng tôi có kiểm tra thâm nhập hệ thống. FIPS 140-2 đặc biệt không được áp dụng vì thiết bị cầm tay của chúng tôi không phải là “mô-đun mật mã” và chúng tôi không có bất kỳ xác thực mật mã nào đối với dữ liệu PIV / CAC PKI.