Vi frågades nyligen om vårt XPressEntry handhållet system var FIPS 140-2 certifierad. Den här artikeln förklarar varför FIPS 140-2 inte är direkt relevant för XPressEntry-handhållna enheter när de är bundna till fysiska åtkomstkontrollsystem (PACS). Om du är intresserad av specifikationen är här en länk till FIPS 140-2 standard.

Titeln på dokumentet FIPS 140-2, Säkerhetskrav för kryptografiska moduler, ger kärnan till att det inte gäller. Detta är en certifiering för kryptomoduler, används för kryptografisk beräkning och säker autentisering. Detta har en mycket specifik betydelse när du gränssnitt till ett chip över ett kontakt (ISO 7816) eller kontaktlöst (ISO14443 A / B) gränssnitt. Det är endast tillämpligt när du använder säkra nycklar lagrade i en SAM (Security Access Module) för att få åtkomst till säker data på ett chip eller kommunikation till det chipet. Detta är inte hur PACS fungerar i praktiken.

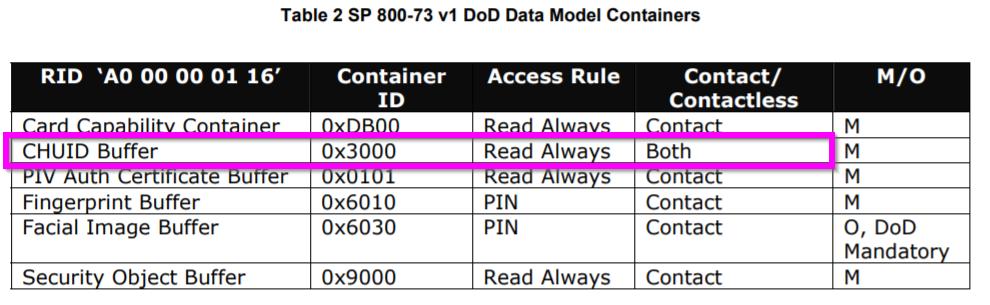

Detta DOD-dokument, DoD-implementeringshandbok för Transitional PIV II SP 800-73 v1, beskriver en av baslinjefunktionerna för CAC-kortet var att "möjliggöra fysisk åtkomst till byggnader." För att möjliggöra detta gjordes identifieringsdata eller CHUID tillgängliga för öppen (okrypterad) läsning. Detta visas i bilden nedan.

De allra flesta DOD-anläggningar för fysisk åtkomstkontroll öppnar sina dörrar och portar med denna öppna data. Hoppet var att PKI-kort autentiseringsnycklar (CAK) skulle kunna kryptografiskt kontrolleras hos läsaren, men detta visade sig opraktiskt. Vad som implementerades i stort beskrivs på sid. 41 av den tidigare citerade FIPS 140.2-standarden:

Förregistrering av PIV-kort kan hjälpa till att påskynda många av stegen i PKI-CAK-autentiseringsmekanismen. Om kortets kortautentiseringscertifikat erhölls under förregistreringsprocessen behöver det inte läsas av kortet vid tiden för autentisering ... statusinformation för kortautentiseringscertifikatet kan erhållas från en cachestatusproxy snarare än att utföra certifikatvalidering vid autentiseringstidpunkten.

Med hjälp av denna cachade proxy valideras PIV / CAC-märken vid registrering med dess autentiseringsnycklar. Proxyen uppdateras regelbundet och återkallade certifikat återspeglas i PACS. Produkter som HID: s pivCLASS Authentication Module (PAM) används för detta ändamål. Produkter som detta måste vara FIPS 140-2 eftersom de innehåller kryptomoduler.

I bilaga C till NIST-dokumentet 2018, Riktlinjer för användning av PIV-referenser vid tillgång till faciliteter, NIST talar om några alternativ för "avskrivning av CHUID-autentiseringsmekanismen." Dessa rekommendationer är dock inte obligatoriska och har inte heller nått marknaden.

Nu tillbaka till XPressEntry.

Vissa referenser som vi stöder, som Mifare, DESFire, SEOS, kräver kryptografiska nycklar för att få åtkomst till säker data. Andra HF-kort (13.56 MHz) har olika säkerhetsmängder, från ingen (CSN-åtkomst) till mycket krypterade data. Men alla dessa är det proprietary standarder och omfattas inte av FIPS 140-2. Närhetskort (LF / 125KHz) överför sina data utan säkerhet alls. Statliga PIV / CAC-kort tillhandahåller på samma sätt okrypterad åtkomstkontrolldata, vilket bara kräver att man läser den specifika applikationsbehållaren i märkningsminnet.

XPressEntry använder endast dessa öppna märkesdata (PIV / CAC / Prox / Other) som en pekare för att leta upp användare för autentiseringsändamål. På våra handhållna lagrar vi märkesdata i vår krypterade databas. XPressEntry överför data över SSL-krypterade kanaler. Vi tar säkerheten i vårt system på allvar - tillräckligt för att vi hade vår systempenetration testad. FIPS 140-2 är specifikt inte tillämpligt eftersom våra handdatorer inte är en "kryptografisk modul" och vi har inte heller någon kryptografisk autentisering av PIV / CAC PKI-data.