Onlangs werd ons gevraagd of onze XPressEntry-handheldsysteem was FIPS 140-2 gecertificeerd. Dit artikel legt uit waarom FIPS 140-2 niet direct relevant is voor XPressEntry-handhelds, wanneer gekoppeld aan fysieke toegangscontrolesystemen (PACS). Als u geïnteresseerd bent in de daadwerkelijke specificatie, is hier een link naar de FIPS 140-2-standaard.

De titel van het FIPS 140-2-document, Beveiligingsvereisten voor cryptografische modules, geeft de belangrijkste reden waarom het niet van toepassing is. Dit is een certificering voor cryptomodules, gebruikt voor cryptografische berekeningen en veilige authenticatie. Dit heeft een heel specifieke betekenis wanneer u met een chip communiceert via een contact (ISO 7816) of contactloze (ISO14443 A / B) interface. Het is alleen van toepassing wanneer u beveiligde sleutels gebruikt die zijn opgeslagen in een SAM (Security Access Module) om toegang te krijgen tot beveiligde gegevens op een chip of communicatie naar die chip. Zo werkt PACS in de praktijk niet.

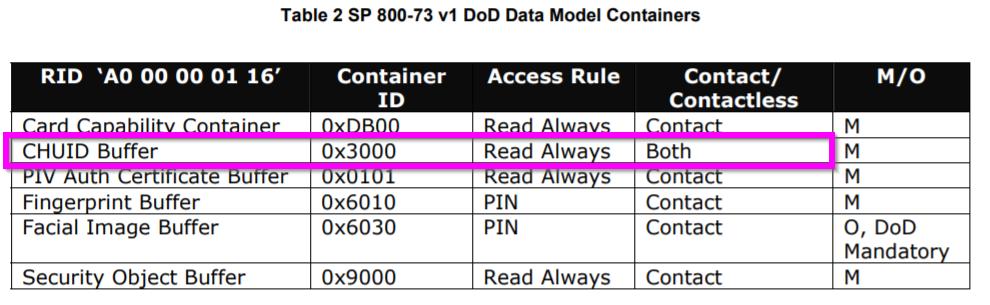

Dit DOD-document, DoD-implementatiehandleiding voor overgangs-PIV II SP 800-73 v1, beschrijft een van de basisfunctionaliteiten van de CAC-kaart was om 'fysieke toegang tot gebouwen mogelijk te maken'. Om dit mogelijk te maken, werden de identificatiegegevens of CHUID beschikbaar gesteld voor open (niet-versleuteld) lezen. Dit wordt weergegeven in de onderstaande afbeelding.

De overgrote meerderheid van de fysieke toegangscontrole-installaties van DOD openen hun deuren en poorten met behulp van deze open gegevens. De hoop was dat PKI Card Authentication Keys (CAK) cryptografisch konden worden gecontroleerd bij de lezer, maar dit bleek onpraktisch. Wat breed is geïmplementeerd, staat beschreven op pag. 41 van de eerder aangehaalde FIPS 140.2-norm:

Voorregistratie van PIV-kaarten kan helpen om veel van de stappen in het PKI-CAK-authenticatiemechanisme te versnellen. Als het kaartauthenticatiecertificaat van de kaart werd verkregen tijdens het preregistratieproces, hoeft het niet van de kaart te worden gelezen op het moment van authenticatie ... statusinformatie voor het kaartauthenticatiecertificaat kan worden verkregen van een cachestatusproxy in plaats van het uitvoeren van certificaatvalidatie op het moment van authenticatie.

Door deze proxy in de cache te gebruiken, worden PIV / CAC-badges bij inschrijving gevalideerd met behulp van de authenticatiesleutels. De proxy wordt regelmatig bijgewerkt en ingetrokken certificaten worden doorgestuurd naar de PACS. Hiervoor worden producten zoals HID's pivCLASS Authentication Module (PAM) gebruikt. Dergelijke producten moeten FIPS 140-2 zijn, omdat ze cryptomodules bevatten.

In bijlage C van het NIST-document van 2018, Richtlijnen voor het gebruik van PIV-referenties bij toegang tot faciliteiten, NIST spreekt over enkele alternatieven voor de "afschaffing van het CHUID-authenticatiemechanisme." Deze aanbevelingen zijn echter niet verplicht en zijn ook niet op de markt gekomen.

Nu terug naar XPressEntry.

Sommige referenties die we ondersteunen, zoals Mifare, DESFire, SEOS, vereisen cryptografische sleutels om toegang te krijgen tot beveiligde gegevens. Andere HF-kaarten (13.56 MHz) hebben verschillende hoeveelheden beveiliging, van geen enkele (CSN-toegang) tot sterk gecodeerde gegevens. Dit zijn echter allemaal gepatenteerd normen en niet onderworpen aan FIPS 140-2. Proximity-kaarten (LF / 125KHz) verzenden hun gegevens zonder enige beveiliging. PIV / CAC-kaarten van de overheid bieden op vergelijkbare wijze onversleutelde toegangscontrolegegevens, waarbij alleen de specifieke applicatiecontainer in het badgeheugen moet worden gelezen.

XPressEntry gebruikt deze open badge-gegevens (PIV / CAC / Prox / Other) alleen als een aanwijzer om gebruikers op te zoeken voor authenticatiedoeleinden. Op onze handhelds slaan we badgedata op in onze versleutelde database. XPressEntry verzendt gegevens via SSL-gecodeerde kanalen. We nemen de beveiliging van ons systeem serieus - genoeg zodat we de onze hadden systeempenetratie getest. FIPS 140-2 is specifiek niet van toepassing aangezien onze handhelds geen "cryptografische module" zijn, noch hebben we enige cryptografische authenticatie van de PIV / CAC PKI-gegevens.