우리는 최근에 우리의 여부를 물었다 XPressEntry 핸드 헬드 시스템 FIPS 140-2 인증을 받았습니다. 이 문서에서는 FIPS 140-2가 PACS (물리적 액세스 제어 시스템)에 연결될 때 XPressEntry 핸드 헬드와 직접 관련이없는 이유를 설명합니다. 실제 사양에 관심이 있다면 다음 링크를 참조하십시오. FIPS 140-2 표준.

FIPS 140-2 문서의 제목 암호화 모듈에 대한 보안 요구 사항, 그것이 적용되지 않는 핵심 이유를 제공합니다. 이것은 인증입니다 암호화 모듈암호화 계산 및 보안 인증에 사용됩니다. 이는 접점 (ISO 7816) 또는 비접촉식 (ISO14443 A / B) 인터페이스를 통해 칩과 인터페이스 할 때 매우 특정한 의미를 갖습니다. SAM (Security Access Module)에 저장된 보안 키를 사용하여 칩의 보안 데이터에 액세스하거나 해당 칩과 통신하는 경우에만 적용 할 수 있습니다. 실제로 PACS가 작동하는 방식은 아닙니다.

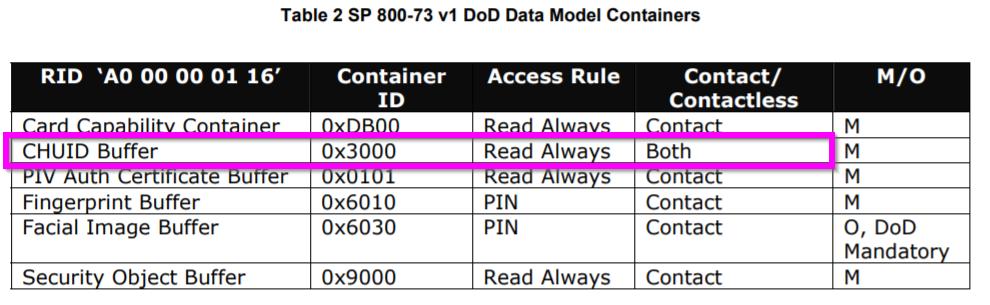

이 국방성 문서 전환 PIV II SP 800-73 v1 용 DoD 구현 안내서에서는 CAC 카드의 기본 기능 중 하나가 "건물에 대한 물리적 액세스 활성화"라고 설명합니다. 이를 가능하게하기 위해 식별 데이터 또는 CHUID를 개방 (암호화되지 않은) 읽기에 사용할 수있게되었습니다. 이것은 아래 이미지에 나와 있습니다.

DOD 물리적 액세스 제어 설비의 대다수는이 열린 데이터를 사용하여 문과 문을 엽니 다. PKI 카드 인증 키 (CAK)가 암호 해독 방식으로 독자에게 확인 될 수 있었으면 좋았지 만 이는 비현실적이었습니다. 광범위하게 구현 된 것은 pg에 설명되어 있습니다. 이전에 인용 된 FIPS 41 표준 중 140.2 개 :

PIV 카드 사전 등록은 PKI-CAK 인증 메커니즘의 많은 단계를 가속화하는 데 도움이 될 수 있습니다. 사전 등록 과정에서 카드의 카드 인증 인증서를 얻은 경우 인증시 카드에서 읽을 필요가 없습니다. 카드 인증 인증서의 상태 정보는 인증서 유효성 검사를 수행하는 대신 캐싱 상태 프록시에서 가져올 수 있습니다. 인증시.

이 캐시 된 프록시를 사용하여 PIV / CAC 배지는 인증 키를 사용하여 등록시 검증됩니다. 프록시는 정기적으로 업데이트되며 해지 된 인증서는 PACS에 반영됩니다. 이를 위해 HID의 pivCLASS 인증 모듈 (PAM)과 같은 제품이 사용됩니다. 이와 같은 제품은 암호화 모듈을 포함하고 있으므로 FIPS 140-2 여야합니다.

2018 NIST 문서의 부록 C에서 시설 접근에서 PIV 자격 증명 사용 지침, NIST는 "CHUID 인증 메커니즘의 폐기"에 대한 몇 가지 대안에 대해 이야기합니다. 그러나 이러한 권장 사항은 필수 사항이 아니며 시장에 출시되지도 않았습니다.

이제 XPressEntry로 돌아갑니다.

Mifare, DESFire, SEOS와 같이 당사가 지원하는 일부 자격 증명은 보안 데이터에 액세스하려면 암호화 키가 필요합니다. 다른 HF (13.56MHz) 카드는 없음 (CSN 액세스)에서 고도로 암호화 된 데이터에 이르기까지 다양한 보안 수준을 갖습니다. 그러나이 모든 것은 소유권 표준이며 FIPS 140-2가 적용되지 않습니다. 근접 (LF / 125KHz) 카드는 보안없이 데이터를 전송합니다. 정부 PIV / CAC 카드는 마찬가지로 암호화되지 않은 액세스 제어 데이터를 제공하므로 배지 메모리에서 특정 애플리케이션 컨테이너를 읽기만하면됩니다.

XPressEntry는이 공개 배지 데이터 (PIV / CAC / Prox / Other)를 인증 목적으로 사용자를 찾는 포인터로만 사용합니다. 핸드 헬드에서는 암호화 된 데이터베이스에 배지 데이터를 저장합니다. XPressEntry는 SSL 암호화 채널을 통해 데이터를 전송합니다. 우리는 시스템의 보안을 중요하게 생각합니다. 시스템 침투 테스트. FIPS 140-2는 당사의 핸드 헬드가 "암호화 모듈"이 아니고 PIV / CAC PKI 데이터의 암호화 인증이 없기 때문에 특별히 적용되지 않습니다.