最近、 XPressEntryハンドヘルドシステム FIPS 140-2認定を受けました。 この記事では、物理アクセス制御システム(PACS)に関連付けられている場合、FIPS 140-2がXPressEntryハンドヘルドに直接関連しない理由を説明します。 実際の仕様に興味がある場合は、ここにリンクがあります FIPS 140-2標準.

FIPS 140-2ドキュメントのタイトル 暗号化モジュールのセキュリティ要件、それが適用されない主な理由を示します。 これはの認定です 暗号モジュール、暗号計算と安全な認証に使用されます。 これは、接触型(ISO 7816)または非接触型(ISO14443 A / B)インターフェイスを介してチップに接続する場合に非常に特有の意味を持ちます。 これは、SAM(セキュリティアクセスモジュール)に保存されているセキュアキーを使用して、チップ上のセキュアデータまたはそのチップへの通信にアクセスする場合にのみ適用されます。 これは、PACSが実際に機能する方法ではありません。

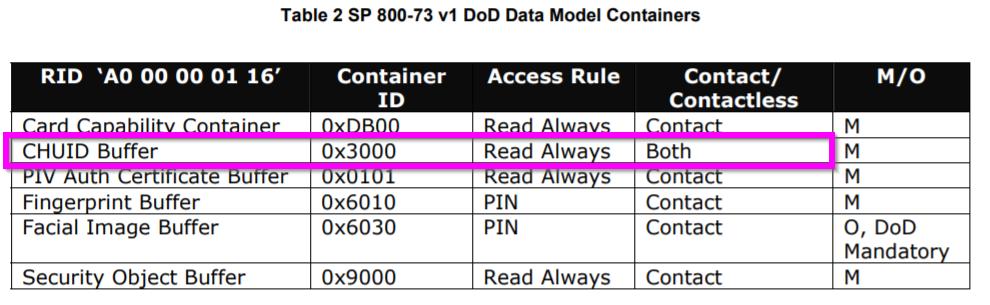

このDOD文書、 移行PIV II SP 800-73 v1のDoD実装ガイドは、CACカードの基本的な機能のXNUMXつが、「建物への物理的なアクセスを可能にする」ことであったことを説明しています。 これを有効にするために、識別データまたはCHUIDをオープン(暗号化されていない)読み取りに使用できるようにしました。 これを下の画像に示します。

DODの物理的アクセス制御設備の大部分は、このオープンデータを使用してドアとゲートを開きます。 PKIカード認証キー(CAK)をリーダーで暗号でチェックできることが期待されましたが、これは実用的ではありませんでした。 広く実装されたものは、pgに記載されています。 以前に引用されたFIPS 41標準の140.2:

PIVカードの事前登録は、PKI-CAK認証メカニズムの多くのステップをスピードアップするのに役立ちます。 カードのカード認証証明書が事前登録プロセス中に取得された場合、認証時にカードから読み取る必要はありません。カード認証証明書のステータス情報は、証明書の検証を実行するのではなく、キャッシュステータスプロキシから取得できます。認証時。

このキャッシュされたプロキシを使用して、PIV / CACバッジは、その認証キーを使用して登録時に検証されます。 プロキシは定期的に更新され、取り消された証明書はPACSに反映されます。 この目的のために、HIDのpivCLASS認証モジュール(PAM)などの製品が使用されます。 このような製品には暗号モジュールが含まれているため、FIPS140-2である必要があります。

2018 NISTドキュメントの付録Cでは、 施設へのアクセスにおけるPIV資格情報の使用に関するガイドライン、NISTは、「CHUID認証メカニズムの廃止」のいくつかの代替案について話します。 ただし、これらの推奨事項は必須ではなく、市場にも出回っていません。

XPressEntryに戻ります。

Mifare、DESFire、SEOSなど、サポートされている一部の認証情報では、安全なデータにアクセスするために暗号化キーが必要です。 他のHF(13.56 MHz)カードは、セキュリティなし(CSNアクセス)から高度に暗号化されたデータまで、さまざまなセキュリティを備えています。 ただし、これらはすべて 所有権 標準であり、FIPS140-2の対象ではありません。 近接(LF / 125KHz)カードは、セキュリティなしでデータを送信します。 政府のPIV / CACカードも同様に、暗号化されていないアクセス制御データを提供し、バッジメモリ内の特定のアプリケーションコンテナを読み取るだけで済みます。

XPressEntryは、このオープンバッジデータ(PIV / CAC / Prox / Other)を、認証目的でユーザーを検索するためのポインターとしてのみ使用します。 ハンドヘルドでは、暗号化されたデータベースにバッジデータを保存します。 XPressEntryは、SSL暗号化チャネルを介してデータを送信します。 私たちはシステムのセキュリティを真剣に受け止めています。 システム侵入テスト済み。 FIPS 140-2は、ハンドヘルドが「暗号化モジュール」ではなく、PIV / CAC PKIデータの暗号化認証も行っていないため、特に適用されません。