Wir wurden kürzlich gefragt, ob unsere XPressEntry-Handheld-System war FIPS 140-2 zertifiziert. In diesem Artikel wird erläutert, warum FIPS 140-2 für XPressEntry-Handhelds nicht direkt relevant ist, wenn es an physische Zugriffskontrollsysteme (PACS) gebunden ist. Wenn Sie an der tatsächlichen Spezifikation interessiert sind, finden Sie hier einen Link zu FIPS 140-2 Standard.

Der Titel des FIPS 140-2-Dokuments, Sicherheitsanforderungen für kryptografische Modulegibt den Hauptgrund an, warum es nicht gilt. Dies ist eine Zertifizierung für Kryptomodule, wird für kryptografische Berechnungen und sichere Authentifizierung verwendet. Dies hat eine ganz bestimmte Bedeutung, wenn Sie über eine Kontaktschnittstelle (ISO 7816) oder eine kontaktlose Schnittstelle (ISO14443 A / B) eine Schnittstelle zu einem Chip herstellen. Dies gilt nur, wenn Sie sichere Schlüssel verwenden, die in einem SAM (Security Access Module) gespeichert sind, um auf sichere Daten auf einem Chip zuzugreifen oder mit diesem Chip zu kommunizieren. So funktioniert PACS in der Praxis nicht.

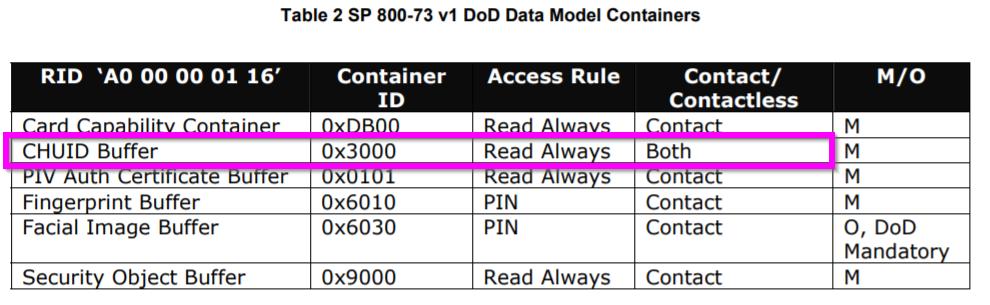

Dieses DOD-Dokument, DoD-Implementierungshandbuch für Transitional PIV II SP 800-73 v1, beschreibt eine der Grundfunktionen der CAC-Karte darin, „den physischen Zugang zu Gebäuden zu ermöglichen“. Um dies zu ermöglichen, wurden die Identifikationsdaten oder die CHUID zum offenen (unverschlüsselten) Lesen zur Verfügung gestellt. Dies ist im Bild unten dargestellt.

Die überwiegende Mehrheit der physischen DOD-Zugangskontrollanlagen öffnet ihre Türen und Tore mit diesen offenen Daten. Die Hoffnung war, dass PKI-Kartenauthentifizierungsschlüssel (CAK) beim Leser kryptografisch überprüft werden konnten, was sich jedoch als unpraktisch erwies. Was allgemein umgesetzt wurde, ist auf S. 41 beschrieben. 140.2 des zuvor zitierten FIPS XNUMX-Standards:

Die Vorregistrierung von PIV-Karten kann dazu beitragen, viele Schritte im PKI-CAK-Authentifizierungsmechanismus zu beschleunigen. Wenn das Kartenauthentifizierungszertifikat der Karte während des Vorregistrierungsprozesses erhalten wurde, muss es zum Zeitpunkt der Authentifizierung nicht von der Karte gelesen werden. Statusinformationen für das Kartenauthentifizierungszertifikat können von einem Caching-Status-Proxy abgerufen werden, anstatt eine Zertifikatvalidierung durchzuführen zum Zeitpunkt der Authentifizierung.

Bei Verwendung dieses zwischengespeicherten Proxys werden PIV / CAC-Badges bei der Registrierung mithilfe ihrer Authentifizierungsschlüssel überprüft. Der Proxy wird regelmäßig aktualisiert und widerrufene Zertifikate werden im PACS angezeigt. Zu diesem Zweck werden Produkte wie das pivCLASS Authentication Module (PAM) von HID verwendet. Produkte wie dieses müssen FIPS 140-2 sein, da sie Kryptomodule enthalten.

In Anhang C des NIST-Dokuments 2018 finden Sie Richtlinien für die Verwendung von PIV-Anmeldeinformationen beim Zugriff auf Einrichtungen, NIST spricht über einige Alternativen für die "Ablehnung des CHUID-Authentifizierungsmechanismus". Diese Empfehlungen sind jedoch weder verbindlich noch haben sie den Markt erreicht.

Nun zurück zu XPressEntry.

Einige von uns unterstützte Anmeldeinformationen wie Mifare, DESFire und SEOS erfordern kryptografische Schlüssel, um auf sichere Daten zugreifen zu können. Andere HF-Karten (13.56 MHz) bieten unterschiedliche Sicherheitsstandards, von keiner (CSN-Zugriff) bis zu stark verschlüsselten Daten. All dies sind jedoch Eigentums- Standards und unterliegen nicht den FIPS 140-2. Proximity-Karten (LF / 125KHz) übertragen ihre Daten ohne jegliche Sicherheit. Regierungs-PIV / CAC-Karten stellen ebenfalls unverschlüsselte Zugriffssteuerungsdaten bereit, wobei nur der spezifische Anwendungscontainer im Ausweisspeicher gelesen werden muss.

XPressEntry verwendet diese offenen Ausweisdaten (PIV / CAC / Prox / Andere) nur als Zeiger, um Benutzer zu Authentifizierungszwecken nachzuschlagen. Auf unseren Handhelds speichern wir Ausweisdaten in unserer verschlüsselten Datenbank. XPressEntry überträgt Daten über SSL-verschlüsselte Kanäle. Wir nehmen die Sicherheit unseres Systems ernst - genug, dass wir unsere hatten Systempenetration getestet. FIPS 140-2 ist ausdrücklich nicht anwendbar, da unsere Handhelds kein „kryptografisches Modul“ sind und wir keine kryptografische Authentifizierung der PIV / CAC-PKI-Daten haben.