Ons is onlangs gevra of ons XPressEntry-handstelsel is FIPS 140-2 gesertifiseer. In hierdie artikel word verduidelik waarom FIPS 140-2 nie direk relevant is vir XPressEntry-handtoestelle nie, wanneer dit aan fisieke toegangsbeheerstelsels (PACS) gekoppel is. As u belangstel in die werklike spesifikasie, is hier 'n skakel na die FIPS 140-2 standaard.

Die titel van die FIPS 140-2-dokument, Sekuriteitsvereistes vir kriptografiese modules, gee die hoofrede waarom dit nie van toepassing is nie. Dit is 'n sertifisering vir kripto-modules, gebruik vir kriptografiese berekening en veilige verifikasie. Dit het 'n baie spesifieke betekenis as u met 'n chip oor 'n kontak (ISO 7816) of kontaklose (ISO14443 A / B) koppelvlak koppel. Dit is slegs van toepassing as u beveiligde sleutels gebruik wat in 'n SAM (Security Access Module) geberg is, om toegang tot veilige data op 'n skyf of kommunikasie na die chip te verkry. Dit is nie hoe PACS in die praktyk werk nie.

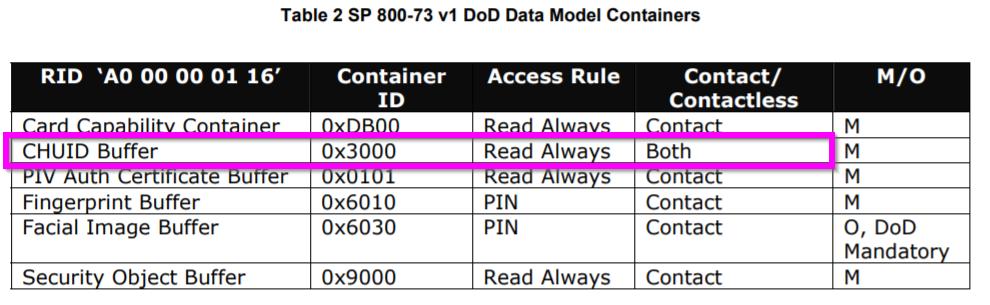

Hierdie DOD-dokument, DoD-implementeringsgids vir oorgang PIV II SP 800-73 v1, beskryf een van die basiese funksies van die CAC-kaart om 'fisieke toegang tot geboue moontlik te maak'. Om dit moontlik te maak, is die identifikasiedata of CHUID beskikbaar gestel vir oop (ongekodeerde) lees. Dit word in die onderstaande prent getoon.

Die oorgrote meerderheid DOD-instellings vir fisiese toegangsbeheer open hul deure en hekke met behulp van hierdie oop data. Die hoop was dat PKI-kaartverifikasie-sleutels (CAK) kriptografies by die leser gekontroleer kon word, maar dit was onprakties. Wat breedweg geïmplementeer word, word op bl. 41 van die voorheen aangehaalde FIPS 140.2-standaard:

Voorafregistrasie van PIV-kaarte kan help om baie van die stappe in die PKI-CAK-verifikasiemeganisme te bespoedig. As die kaartverifikasiesertifikaat van die kaart tydens die voorafregistrasieproses verkry is, hoef dit nie tydens die verifikasie van die kaart gelees te word nie ... statusinligting vir die kaartverifikasiesertifikaat kan verkry word vanaf 'n kasstatus-instaanbediener eerder as om sertifikaatvalidasie uit te voer. ten tye van verifikasie.

Met behulp van hierdie kas-instaanbediener word PIV / CAC-kentekens by inskrywing bekragtig met behulp van die verifikasiesleutels. Die gevolmagtigde word gereeld opgedateer en herroepde sertifikate word aan die PACS weerspieël. Produkte soos HID se pivCLASS Authentication Module (PAM) word hiervoor gebruik. Produkte soos hierdie moet FIPS 140-2 wees, aangesien dit kripto-modules bevat.

In aanhangsel C van die NIST-dokument vir 2018, Riglyne vir die gebruik van PIV-geloofsbriewe vir toegang tot fasiliteite, NIST praat oor 'n paar alternatiewe vir die 'veroudering van die CHUID-verifikasiemeganisme'. Hierdie aanbevelings is egter nie verpligtend nie en het ook nie die mark bereik nie.

Nou terug na XPressEntry.

Sommige geloofsbriewe wat ons ondersteun, soos Mifare, DESFire, SEOS, benodig kriptografiese sleutels om toegang tot veilige data te verkry. Ander HF-kaarte (13.56 MHz) het verskillende sekuriteite, van geen (CSN-toegang) tot hoogs gekodeerde data nie. Al hierdie dinge is egter eiendom standaarde en nie onderhewig aan FIPS 140-2 nie. Nabyheidskaarte (LF / 125KHz) stuur hul data sonder enige sekuriteit. Regerings-PIV / CAC-kaarte bied insgelyks ongekodeerde toegangsbeheerdata, wat slegs die spesifieke toepassingshouer in die kentekengeheue moet lees.

XPressEntry gebruik hierdie oop kenteken-data (PIV / CAC / Prox / Other) slegs as 'n aanwyser om gebruikers op te soek vir verifikasie doeleindes. Op ons handrekenaars stoor ons kenteken-data in ons geënkripteerde databasis. XPressEntry stuur data oor SSL-geënkripteerde kanale deur. Ons neem die veiligheid van ons stelsel ernstig op - genoeg sodat ons ons kan hê stelselpenetrasie getoets. FIPS 140-2 is spesifiek nie van toepassing nie, aangesien ons rekenaars nie 'n "kriptografiese module" is nie en dat ons geen kriptografiese verifikasie van die PIV / CAC PKI-data het nie.