Վերջերս մեզ հարցրեցին ՝ մերն է XPressEntry ձեռքի համակարգ վկայագրվել էր FIPS 140-2-ին: Այս հոդվածը բացատրում է, թե ինչու FIPS 140-2-ը ուղղակիորեն առնչություն չունի XPressEntry բեռնաթափերի հետ, երբ դրանք կապված են ֆիզիկական մուտքի վերահսկման համակարգերի հետ (PACS): Եթե դուք հետաքրքրված եք իրական ճշգրտմամբ, ահա հղումը դեպի այստեղ FIPS 140-2 ստանդարտ.

FIPS 140-2 փաստաթղթի անվանումը, Անվտանգության պահանջներ գաղտնագրային մոդուլների համար, տալիս է հիմնական պատճառը, թե ինչու այն չի կիրառվում: Սա հավաստագրում է ծպտյալ մոդուլներ, օգտագործվում է ծպտյալ հաշվարկի և անվտանգ վավերացման համար: Սա ունի շատ առանձնահատուկ նշանակություն, երբ դուք շփվում եք չիպի հետ շփման (ISO 7816) կամ անլար (ISO14443 A / B) ինտերֆեյսի հետ: Այն կիրառելի է միայն այն ժամանակ, երբ դուք օգտագործում եք SAM- ում պահվող անվտանգ ստեղները (Security Access Module) `այդ չիպի կամ հաղորդակցման վերաբերյալ անվտանգ տվյալների մուտք ունենալու համար: PACS- ը գործնականում այդպես չէ:

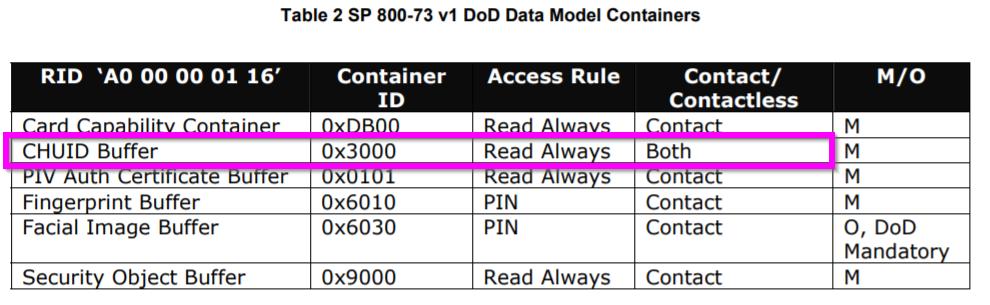

Այս DOD փաստաթուղթը DoD- ի իրականացման ուղեցույց անցումային PIV II SP 800-73 v1- ի համար, նկարագրում է CAC քարտի հիմնական գործառույթներից մեկը «շենքերի ֆիզիկական մուտքի հնարավորություն տալը»: Որպեսզի դա հնարավոր լինի, նույնականացման տվյալները կամ CHUID- ը հասանելի են դարձել բաց (չծածկագրված) ընթերցման համար: Սա ցույց է տրված ստորև նկարում:

DOD ֆիզիկական մուտքի վերահսկման կայանքների ճնշող մեծամասնությունը բացում է իրենց դռներն ու դարպասները ՝ օգտագործելով այս բաց տվյալները: Հույսը PKI քարտի վավերացման բանալիներն էին (CAK) կարող էր գաղտնագրորեն ստուգվել ընթերցողի մոտ, բայց դա ապացուցելի չէր: Այն, ինչ լայնորեն իրականացվեց, նկարագրված է էջում: Նախկինում մեջբերված FIPS 41 ստանդարտից 140.2-ը.

PIV քարտերի նախնական գրանցումը կարող է օգնել արագացնել PKI-CAK նույնականացման մեխանիզմի շատ քայլեր: Եթե քարտի քարտի վավերացման վկայականը ձեռք է բերվել նախագրանցման գործընթացում, ապա վավերացման պահին քարտից այն կարդալու կարիք չունի Card նույնականացման պահին:

Օգտագործելով այս պահված վստահված անձը, PIV / CAC կրծքանշանները վավերացվում են գրանցման ժամանակ ՝ օգտագործելով դրա նույնականացման բանալիները: Վստահված անձը պարբերաբար թարմացվում է, և հետ կանչված վկայագրերը արտացոլվում են PACS- ում: Այդ նպատակով օգտագործվում են HID- ի pivCLASS վավերացման մոդուլի (PAM) նման արտադրանքները: Նման ապրանքները պահանջվում են լինել FIPS 140-2, քանի որ դրանք պարունակում են ծպտյալ մոդուլներ:

2018-ի NIST փաստաթղթի Հավելված Գ-ում Ուղեցույցներ `մուտքի մատչելիության PIV հավատարմագրերի օգտագործման համար, NIST- ը խոսում է «CHUID վավերացման մեխանիզմի արժեզրկման» որոշ այլընտրանքների մասին: Այնուամենայնիվ, այս առաջարկությունները պարտադիր չեն, և ոչ էլ հասել են շուկա:

Հիմա վերադարձեք XPressEntry- ին:

Որոշ հավատարմագրեր, որոնք մենք աջակցում ենք, ինչպիսիք են Mifare- ը, DESFire- ը, SEOS- ը, գաղտնագրական բանալիներ են պահանջում ՝ անվտանգ տվյալների մուտք ունենալու համար: Այլ HF (13.56 ՄՀց) քարտերն ունեն տարբեր քանակությամբ անվտանգություն ՝ ոչ մեկը (CSN մուտք) մինչև խիստ կոդավորված տվյալներ: Այնուամենայնիվ, դրանք բոլորն են գույքային ստանդարտներ և չեն ենթարկվում FIPS 140-2-ի: Մոտիկության (LF / 125KHz) քարտերը փոխանցում են իրենց տվյալները ՝ առանց որևէ անվտանգության: Կառավարության PIV / CAC քարտերը նմանապես տրամադրում են չսխրագրված մուտքի հսկողության տվյալներ ՝ միայն պահանջելով կարդալ հիշատակում հիշողության հատուկ ծրագրի հատուկ բեռնարկղը:

XPressEntry- ն օգտագործում է այս բաց կրծքանշանի տվյալները (PIV / CAC / Prox / Այլ) միայն որպես ցուցիչ ՝ օգտվողներին նույնականացման նպատակով որոնելու համար: Մեր ձեռքի ձեռքերում մենք կրծքանշանի տվյալներ ենք պահում մեր կոդավորված տվյալների բազայում: XPressEntry- ն տվյալների փոխանցում է SSL կոդավորված ալիքներով: Մենք լրջորեն ենք վերաբերվում մեր համակարգի անվտանգությանը, բավական է, որպեսզի ունենանք մերը փորձարկվել է համակարգի ներթափանցումը, FIPS 140-2-ը հատուկ կիրառելի չէ, քանի որ մեր ձեռքի ձեռքերը «ծպտյալ մոդուլ» չեն, ոչ էլ մենք ունենք PIV / CAC PKI տվյալների գաղտնագրման վավերացում: